Sisu

Kali Linuxi saab kasutada paljude asjade jaoks, kuid see on ilmselt kõige paremini tuntud tänu oma võimele tungida või "häkkida" võrkudesse nagu WPA ja WPA2. WPA häkkimist väidab sadu Windowsi rakendusi; ära kasuta seda! Need on lihtsalt pettus, mida professionaalsed häkkerid kasutavad algajate või võimalike häkkerite häkkimiseks. Häkkerid saavad teie võrku pääseda ainult ühel viisil - seda näiteks Linuxi operatsioonisüsteemi, monitorirežiimiga traadita kaardi ja aircrack-ng vms abil. Pange tähele ka seda, et isegi nende utiliitide korral ei ole Wi-Fi krakkimine mõeldud algajatele. Vajalikud on põhiteadmised WPA-autentimise toimimise kohta ning Kali Linuxi ja selle tööriistade tundmine, nii et teie võrku pääsev häkker pole tõenäoliselt algaja!

Astuda

Käivitage Kali Linux ja logige sisse, eelistatavalt juurkasutajana.

Käivitage Kali Linux ja logige sisse, eelistatavalt juurkasutajana. Ühendage süstimisega ühilduv traadita adapter (kui teie arvutis olev kaart seda ei toeta).

Ühendage süstimisega ühilduv traadita adapter (kui teie arvutis olev kaart seda ei toeta). Lülitage kõik traadita võrgud välja. Avage terminal ja tippige õhk-ng. See loetleb kõik traadita kaardid, mis toetavad monitori (ja mitte-süstimise) režiimi.

Lülitage kõik traadita võrgud välja. Avage terminal ja tippige õhk-ng. See loetleb kõik traadita kaardid, mis toetavad monitori (ja mitte-süstimise) režiimi. - Kui ühtegi kaarti ei kuvata, ühendage kaart lahti ja ühendage uuesti ning kontrollige, kas see toetab monitorirežiimi. Kui kaart toetab monitorirežiimi, saate kontrollida, sisestades teise terminali ifconfig - kui kaart on loetletud ifconfigis, kuid mitte airmon-ng-s, siis kaart seda ei toeta.

Sisestage "airmon-ng start", millele järgneb teie traadita kaardi liides. Näiteks kui teie kaardi nimi on wlan0, tippige: airmon-ng algus wlan0.

Sisestage "airmon-ng start", millele järgneb teie traadita kaardi liides. Näiteks kui teie kaardi nimi on wlan0, tippige: airmon-ng algus wlan0. - Teade "(monitorirežiim on lubatud)" tähendab, et kaart on edukalt monitorirežiimi seatud. Kirjutage uue monitori liidese nimi, mon0.

Tüüp airodump-ng millele järgneb uue monitori liidese nimi. Monitori liides on tõenäoline mon0.

Tüüp airodump-ng millele järgneb uue monitori liidese nimi. Monitori liides on tõenäoline mon0.  Vaadake Airodumpi tulemusi. Nüüd kuvatakse loend kõigist teie piirkonnas asuvatest traadita võrkudest ja palju kasulikku teavet nende kohta. Leidke oma võrk või võrk, mille jaoks teil on luba läbitungimist läbi viia. Kui olete oma asustatud võrgu pidevalt asustatud loendist avastanud, vajutage Ctrl+C. protsessi peatamiseks. Kirjutage üles oma sihtvõrgu kanal.

Vaadake Airodumpi tulemusi. Nüüd kuvatakse loend kõigist teie piirkonnas asuvatest traadita võrkudest ja palju kasulikku teavet nende kohta. Leidke oma võrk või võrk, mille jaoks teil on luba läbitungimist läbi viia. Kui olete oma asustatud võrgu pidevalt asustatud loendist avastanud, vajutage Ctrl+C. protsessi peatamiseks. Kirjutage üles oma sihtvõrgu kanal.  Kopeerige sihtvõrgu BSSID. Nüüd tippige see käsk: airodump-ng -c [kanal] --bssid [bssid] -w / root / töölaud / [monitori liides]

Kopeerige sihtvõrgu BSSID. Nüüd tippige see käsk: airodump-ng -c [kanal] --bssid [bssid] -w / root / töölaud / [monitori liides]- Asendage [kanal] oma sihtvõrgu kanaliga. Kleepige võrgu BSSID sinna, kus on [bssid], ja asendage [monitori liides] oma monitori liidese nimega (mon0).

- Täielik käsk peaks välja nägema järgmine: airodump-ng -c 10 --bsid 00: 14: BF: E0: E8: D5 -w / root / Desktop / mon0.

Oota. Airodump peab nüüd kontrollima ainult sihtvõrku, et saaksime selle kohta täpsemat teavet leida. Mida me tegelikult teeme, on seadme võrguga (uuesti) ühenduse loomise ootamine, sundides ruuterit saatma parooli lõhkumiseks vajaliku neljasuunalise käepigistuse.

Oota. Airodump peab nüüd kontrollima ainult sihtvõrku, et saaksime selle kohta täpsemat teavet leida. Mida me tegelikult teeme, on seadme võrguga (uuesti) ühenduse loomise ootamine, sundides ruuterit saatma parooli lõhkumiseks vajaliku neljasuunalise käepigistuse. - Neli faili ilmub ka töölauale; Siia salvestatakse käepigistus, kui see on jäädvustatud, nii et ärge kustutage neid! Kuid me ei oota tegelikult seadme ühendamist. Ei, seda ei tee kannatamatud häkkerid.

- Protsessi kiirendamiseks kasutame tegelikult veel ühte lahedat tööriista, mis on varustatud aircrack-komplektiga, nimega aireplay-ng. Selle asemel, et oodata seadme ühenduse loomist, kasutavad häkkerid selle tööriista abil seadet uuesti ühendama, saates seadmesse deauthentication (deauth) paketid, pannes selle arvama, et see on ruuteriga uus ühendus. Muidugi peab selle tööriista toimimiseks kõigepealt olema võrguga ühendatud keegi teine, seega jälgige airodump-ng-d ja oodake kliendi saabumist. Selleks võib kuluda palju aega või vaid hetk, enne kui esimene end esitleb. Kui ükski ei ilmu pärast pikka ootamist, võib võrk olla praegu maas või olete võrgust liiga kaugel.

Käivitage airodump-ng ja avage teine terminal. Selles terminalis tippige järgmine käsk: õhumäng-ng –0 2 –a [ruuteri bssid] –c [kliendi bssid] mon0.

Käivitage airodump-ng ja avage teine terminal. Selles terminalis tippige järgmine käsk: õhumäng-ng –0 2 –a [ruuteri bssid] –c [kliendi bssid] mon0. - –0 on otserežiim surma režiimiks ja 2 on saadetavate surmapakettide arv.

- -a tähistab pöörduspunkti (ruuteri) bssid; asendage [ruuteri bssid] sihtvõrgu BSSID-ga, näiteks 00: 14: BF: E0: E8: D5.

- -c tähistab BSSID-kliente. Asenda [klient bssid] ühendatud kliendi BSSID-ga; see on kirjas jaotises "STATION".

- Ja mon0 tähendab muidugi ainult selle kuva liidest; muutke seda, kui teie oma on erinev.

- Täielik ülesanne näeb välja selline: õhumäng-ng –0 2 –a 00: 14: BF: E0: E8: D5 –c 4C: EB: 42: 59: DE: 31 mon0.

Vajutage ↵ Sisestage. Näete, kuidas aireplay-ng pakke saadab, ja mõne hetke pärast peaksite selle teate nägema airodump-ng aknas! See tähendab, et käepigistus on sisse logitud ja parool on häkkeril ühes või teises vormis.

Vajutage ↵ Sisestage. Näete, kuidas aireplay-ng pakke saadab, ja mõne hetke pärast peaksite selle teate nägema airodump-ng aknas! See tähendab, et käepigistus on sisse logitud ja parool on häkkeril ühes või teises vormis. - Võite sulgeda akna aireplay-ng ja klõpsata Ctrl+C. Airodump-ng terminalis lõpetage võrgu jälgimine, kuid ärge tehke seda veel, kui vajate mõnda teavet hiljem.

- Sellest hetkest alates on protsess täielikult teie arvuti ja nende nelja töölaual asuva faili vahel. Neist eriti oluline on .cap.

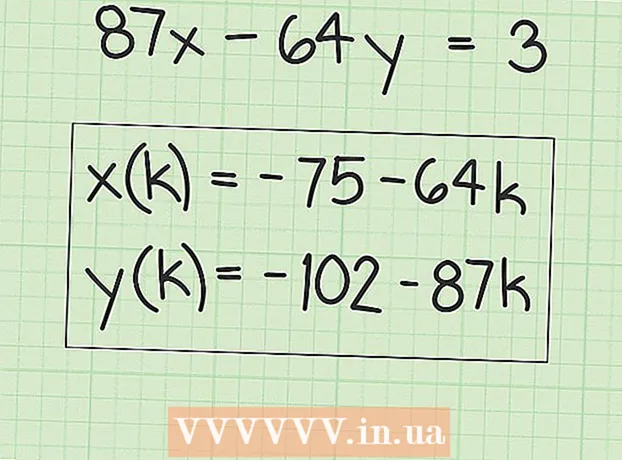

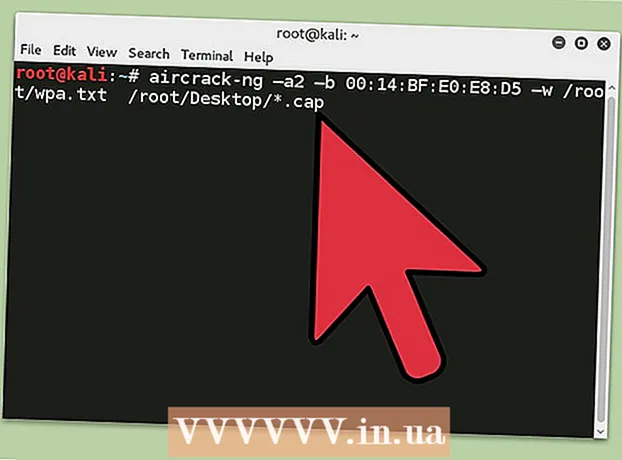

Avage uus terminal. Sisestage käsk: aircrack-ng -a2 -b [ruuteri bssid] -w [tee sõnaloendisse] / root / Desktop/*.cap

Avage uus terminal. Sisestage käsk: aircrack-ng -a2 -b [ruuteri bssid] -w [tee sõnaloendisse] / root / Desktop/*.cap- -a kasutatakse käepigistuse lõhenemiseks õhkrakkimise meetodil, meetod 2 = WPA.

- -b tähistab BSSID-d; asendage [ruuteri bssid] sihtruuteri BSSID-ga, näiteks 00: 14: BF: E0: E8: D5.

- -w tähistab sõnastikku; asendage [tee sõnaloendini] allalaaditud sõnaloendi teega. Näiteks on teil juurkaustas "wpa.txt". Seega "/ root / Desktop / *".

- .cap on parooliga .cap-faili tee; tärn ( *) on Linuxis metamärk ja eeldades, et teie töölaual pole muid .cap-faile, peaks see toimima nii nagu on.

- Täielik ülesanne näeb välja selline: õhkrakk-ng –a2 –b 00: 14: BF: E0: E8: D5 –w /root/wpa.txt /root/Desktop/*.cap.

- Parooli krakkimise alustamiseks oodake, kuni aircrack-ng algab. Kuid see lõhub parooli ainult siis, kui parool on teie valitud sõnastikus. Mõnikord pole see nii. Kui jah, siis võite õnnitleda omanikku selle eest, et tema võrk on "läbimatu", loomulikult alles pärast kõigi häkkerite kasutatavate või loodud sõnaloendite proovimist!

Hoiatused

- Kellegi WiFi-sse sissemurdmist loata loetakse enamikus riikides ebaseaduslikuks teoks või kuriteoks. See õpetus on mõeldud levitamistesti (häkkimine võrgu turvalisemaks muutmiseks) ning oma testvõrgu ja ruuteri kasutamiseks.

Vajadused

- Kali Linuxi edukas installimine (mida olete ilmselt juba teinud).

- Juhtmeta adapter, mis sobib süstimis- / monitorirežiimiks

- Sõnastik, et proovida käepigistuse parooli "purustada", kui see on pühendatud