Autor:

Lewis Jackson

Loomise Kuupäev:

9 Mai 2021

Värskenduse Kuupäev:

1 Juuli 2024

Sisu

Parim viis tagada, et andmebaas oleks häkkerite eest kaitstud, on mõelda nagu häkker. Kui oleksite häkker, siis millist teavet otsiksite? Mida teete selle teabe saamiseks? Erinevat tüüpi andmebaaside häkkimiseks on erinevaid meetodeid, kuid enamik häkkeritest proovib kõrgetasemelisi paroole murda või andmebaasirünnakuid käivitada. Kui olete SQL-i käskudega tuttav ja mõistate põhilisi programmeerimiskeeli, võite proovida andmebaasi häkkida.

Sammud

1. meetod 3-st: SQL-i süstimisega

Tehke kindlaks andmebaasi nõrgad kohad. Enne selle meetodi kasutamist peate olema võimeline andmebaasi käskudega hästi toime tulema. Esiteks avage brauseris andmebaasi veebiliidese sisselogimisekraan ja tippige ’ (apostroof) väljale kasutajanimi. Klõpsake nuppu "Logi sisse". Kui ilmub tõrge "SQL Exception: tsiteeritud string pole õigesti lõpetatud" või "sobimatu märk", on andmebaasi lihtne häkkida. SQL süstimistehnika.

Leidke veergude arv. Minge tagasi andmebaasi sisselogimislehele (või mis tahes muule URL-ile, mis lõpeb tähtedega “id =” või “catid =”) ja klõpsake brauseri aadressiribal. Pärast URL-i vajutage tühikut ja tippigetelli 1 järgi, siis vajuta ↵ Sisestage. Suurendage väärtuseni 2 ja vajutage ↵ Sisestage. Jätkake suurendamist, kuni ilmub tõrge. Tegelik veeru number on number, mis on sisestatud numbri ette, mille süsteem veast teatab.

Muutuja aktsepteerimiseks leidke veerg. Aadressiriba URL-i lõpus muutke sedacatid = 1 heaid = 1 saabcatid = -1 võiid = -1.Vajutage tühikut ja tippigeliit valige 1,2,3,4,5,6 (kui on 6 veergu). Numbrid peate sisestama kasvavas järjekorras kuni veergude koguarvuni ja eraldama komadega. Vajutage ↵ Sisestage, aktsepteerib muutuja iga veeru number.

Süstige veergu SQL-lause. Näiteks kui soovite teada praegust kasutajat ja sisestada sisu 2. veergu, kustutage kõik URL-i osa id = 1 järel ja vajutage tühikuklahvi. Seejärel sisestageliit valige 1, concat (kasutaja ()), 3,4,5,6- ja vajutage ↵ Sisestage, kuvatakse ekraanil andmebaasi praegune kasutajanimi. Valige käsk SQL, et hankida vajalikku teavet, näiteks purunevate kasutajanimede ja paroolide loend. reklaam

2. meetod 3-st: andmebaasi kõrgetasemelise parooli krakkimine

Proovige sisse logida edasijõudnud kasutajana vaikeparooliga. Mõnes andmebaasis pole vaikimisi põhiparooli (admin - admin), nii et võite paroolivälja tühjaks jätta. Teistel on vaikeparoolid, mis on andmebaasi kohta käivatest tehnilise toe foorumitest hõlpsasti leitavad.

Proovige populaarseid paroole. Kui administraator on kontoga parooliga kaitstud (väga levinud), võite proovida levinud kasutajanime / parooli kombinatsiooni fraase. Mõned häkkerid avaldavad loendi paroolidest, mille nad audititööriistade kasutamisel lõhuvad. Proovige mõnda kasutajanime ja parooli kombinatsiooni.

- Leht https://github.com/danielmiessler/SecLists/tree/master/Passwords on kuulus häkkerite kogutavate paroolide loendi poolest.

- Parooli käsitsi äraarvamine võib võtta aega, kuid võite seda proovida enne keerukamate viiside kasutamist, kuna see ei maksa midagi.

Kasutage paroolikontrolli tööriista. Tuhandete sõnavara ja tähtede / tähtede ja numbrite kombinatsioonide proovimiseks toore jõu rünnakuga saate kasutada mitmesuguseid tööriistu, kuni parool on pragunenud.

- DBPwAudit (Oracle, MySQL, MS-SQL ja DB2 jaoks) ja Access Passview (MS Accessi jaoks) on populaarsed paroolikontrolli tööriistad, mis võivad töötada enamikus andmebaasides. Samuti saate Google'ist otsida uuemaid paroolikontrolli tööriistu, mis on mõeldud konkreetsetele andmebaasidele. Näiteks kui häkite Oracle'i andmebaasi, siis otsige märksõna

parooli auditi tööriist oracle db. - Kui teil on andmebaasi majutavas serveris konto, saate andmebaasi paroolifaili dekrüpteerimiseks käivitada räsitööriista nagu Ripper. Räsifaili asukoht on andmebaasiti erinev.

- Laadige tööriistu alla ainult saitidelt, mida usaldate. Enne selle kasutamist tehke oma valitud tööriista kohta veebiuuring.

- DBPwAudit (Oracle, MySQL, MS-SQL ja DB2 jaoks) ja Access Passview (MS Accessi jaoks) on populaarsed paroolikontrolli tööriistad, mis võivad töötada enamikus andmebaasides. Samuti saate Google'ist otsida uuemaid paroolikontrolli tööriistu, mis on mõeldud konkreetsetele andmebaasidele. Näiteks kui häkite Oracle'i andmebaasi, siis otsige märksõna

3. meetod 3-st: andmebaasirünnak.

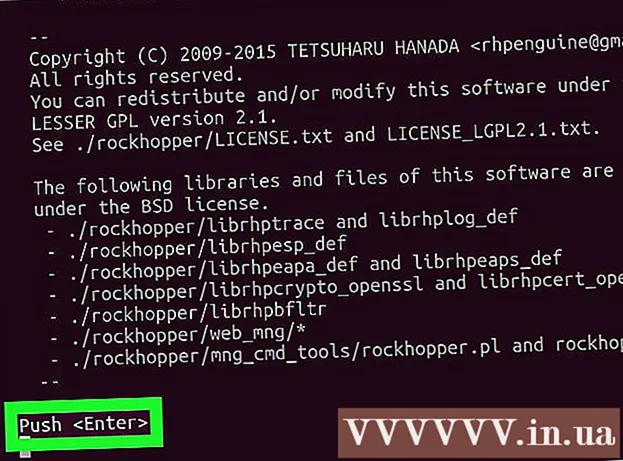

Leidke ära kasutada. Sectools.org on üle kümne aasta tegutsenud turvatööriistade (sh ekspluateerimise) üldkataloog. Nende tööriist on üsna mainekas ja seda kasutavad paljud süsteemiadministraatorid üle kogu maailma võrgu turvalisuse kontrollimiseks. Sirvige nende kataloogi „Kasutus” (või mõni muu usaldusväärne sait) tööriista või tekstifaili leidmiseks, mis võib aidata teil rünnata andmebaasi turvaauku.

- Teine ärakasutamise leht on www.exploit-db.com. Minge ülaltoodud veebisaidile ja klõpsake linki Otsing, et otsida andmebaasi tüüpi, mida soovite häkkida (nt "oracle"). Sisestage Captcha kood ettenähtud kasti ja otsige.

- Peate hoolikalt uurima, kuidas kogu ärakasutamine üritab probleemi tekkimisel hakkama saada.

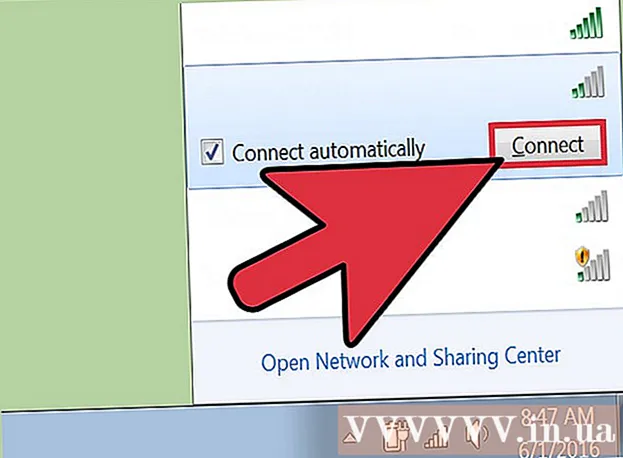

Leidke juurdepääsuks haavatavad võrgud. Wardriving on autoga sõitmine (isegi jalgrattasõit või kõndimine) piirkonnas ja turvavõrkude leidmiseks võrguskanneri (nt NetStumbler / Kismet) kasutamine. Põhimõtteliselt ei riku see käitumine seadust. Kuid on võimalik ise Internetti pääseda ja ebaseaduslikke asju teha.

Kasutage ärakasutamist, et rünnata andmebaasi just juurdepääsetavast võrgust. Kui plaanite teha midagi, mis ei tohiks olla, siis pole koduvõrgu kasutamine hea mõte. Leidke turvatud WiFi ja pääsete sellele juurde, seejärel rünnake andmebaasi uuritud ja valitud ekspluateerimisega. reklaam

Nõuanne

- Tundlikud andmed peavad olema tulemüüri taga kaitstud.

- Krüpteerige WiFi parooliga, et volitamata juurdepääsud ei saaks teie koduvõrku andmebaasi ründamiseks kasutada.

- Võite leida häkkeri ja küsida nõu. Mõnikord pole parimad asjad Internetis.

Hoiatus

- Peate mõistma Vietnami andmebaaside häkkimise seadusi ja tagajärgi.

- Ärge kunagi pääsege privaatvõrgust ühele arvutile.

- Teise isiku andmebaasile juurdepääsu saamine on ebaseaduslik.